セキュリティの説明をする担当者とロボ

テーマは「もしも自分がマルウエアに感染したらどうなるのか?」「OSが壊れました。URLをクリックして修正してください…。」です。

今回はその時の体験談をお知らせ致します。

内容は、情報の取り扱い方、最近のセキュリティ事故の傾向、「怪しいリンクを実際にクリックするとこうなります」体験や標的型メール攻撃についてでした。

サイバー課の方も定期的にみなさんに周知し続けることがとても重要だとしていて小学校や企業にてセミナーを開催しているようです。

「もしも自分がマルウエアに感染したらどうなるのか?」

それではマルウェア感染(体験)の一部始終です…。

【サイバー課】

「標的型メール攻撃の説明は以上です…。それでは今日は実際に標的型メール攻撃を体験していただこうと準備をしてきました。」

(大型スクリーンの両サイドに会議机があり、それぞれの机に攻撃役パソコンと被害役パソコンが準備されている。)

「誰か体験したい方……」

【私】

「はい!」 (こんなチャンスはめったにないと我先にと壇上へ向かいました。受講者は70名ほど。)

やります!

【サイバー課】

「それでは始めます!」

攻撃者が被害役パソコンに向けて添付ファイル付きメールを送る。

【私】

メールを受け取る。「見積書」というPDFファイルが添付されている。

体験ということでこっちも心の準備ができているので文面が明らかに変ということはすぐに気づく。

まぁそれは置いといて。

「あれ、このメールなんだろう」とか演技をして、PDFをデスクトップに保存し、PDFファイルをダブルクリックしてファイルの中を確認する。するとPDFファイルが開き、それっぽい見積書が表示されます。金額や表、取引先や内訳など一般的な「THE見積書」が展開されるわけです。 しかし、「こんな会社、取引知らない」と閉じます。

被害役(私)の操作は以上です。たったこれだけです。

怪しい見積書を保存する

【サイバー課】

「さて、こちらの画面をご覧ください。」

大型スクリーンには画面半々に2台のパソコンの画面が表示されています。

「被害者のパソコンがこちらに接続してきていますね~」と、楽しいんでいる様子笑。

「これで接続完了です。被害者が添付ファイルに含まれているプログラムを実行して、こちら側にわざわざ接続してきてくれました。被害者パソコンが起動している間、私はこのPCをどうにでもできます。」

とのことです。

※実際に以下のことをやってもらいました。

- ファイル閲覧、コピー、削除、改ざん。

- アラートウィンドウ表示

- リモートデスクトップ

- キーロガー

- 内蔵カメラ操作

【サイバー課】

攻撃者のパソコンで被害者のパソコンのフォルダが閲覧できます。そこに「顧客情報.doc」や「customerlist.csv」なんていうファイル名があれば攻撃者としてラッキーですよね。コピーしてしまえばいいのですから。

【サイバー課】

被害者のPCにアラートを出したり、遠隔操作ができることも見せてもらいました。しかし、これらは実際には行われないようです。気付かれやすいことはしないのです。 あとキーロガーとパソコン内蔵のカメラについてです。 キーロガーとは、被害者が被害パソコンで叩いたキーをそのまま攻撃者パソコンに伝達するものです。

【サイバー課】

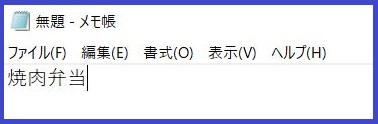

「Aさん、今日のお昼はなんでしたか?」

【私】

「焼…あっ間違えた、焼肉弁当」と打ち込む。

【サイバー課】

攻撃者パソコンに「yakideletedeletedeleteyakinikubenntou」と文字が送信されます。 「delete」とは間違えて訂正したときのもので、キーボードを叩いた情報が攻撃者にそのまま伝わります。

テキスト入力テスト

【サイバー課】

「次はWebカメラですね。」ちょちょいと設定する。→私の顔が大型モニターに映る。

【私】

攻撃者が被害パソコンの内蔵カメラを遠隔で起動させ、被害パソコンのカメラが写しているものを攻撃者は見ることができます。これは映画「スノーデン」で有名になりましたし、NHKのニュースでもペット監視用の小型カメラが遠隔操作されるという報道がありましたね。

ちなみに一度つながってしまえば、パソコンが起動しているときはリモートできる環境が自動的に開始されるので、被害者がセキュリティソフトで検査をするか、PCを初期化するかしなければ、リモート環境は残るようです。それでも何に感染したかがわからないのであれば被害状況や対策も変わります。受講者にはいろんな方がいたので、サイバー課の方は広く一般的に通じるレベルでお話しされているのだと思います。

体験談は以上です。

【解説】

今回はメールに添付されたPDFファイルを開くことでウィルス感染しました。それによりファイルを実行したパソコンは攻撃者支配下になってしまいました。この添付PDFファイルには細工があります。見た目はPDFファイルです。ファイルを識別するアイコンもPDFを示し、拡張子(.txt、.csv、.xlsxというファイル名の後ろに付くもの)も「.pdf」でした。

しかし、PDFとしてファイル表示の機能を持ちつつ、ファイルを開くと同時に「攻撃者のパソコンに接続しに行くというEXEファイル」が実行される仕組みでした。実際にそれなりに内容の見積書が開かれるので、何ともないと思ってしまいますが、裏でウィルスプログラムが動いてしまうのですね。

PDFアイコンだからと言って安心はできません。

PDFのアイコン

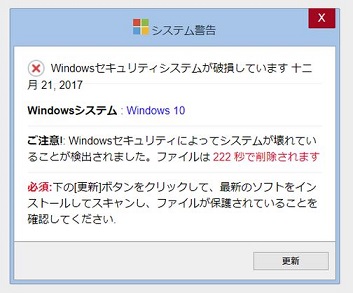

「OSが壊れました。URLをクリックして修正してください…。」

こちらは警察署の方が用意していたVTRを見せてもらいました。

アラートウィンドウに「この故障を直したい場合はこちらへお電話ください。」と記載があります。その電番号に電話をした一部始終をVTRで見せていただきました。

怪しいアラート表示が現れる

- カタコトの日本語を話すオペレーターが出ます。

- cmdの「tree」コマンドの操作を促されます。こちらの操作はフォルダとファイルの一覧を黒い画面にズラーっと表示させるだけのコマンドなのですが、知識のない人に向けて「コンナニタクサンウィルスがアリマスネ」と騙すものです。黒い画面にバーッっとデータが表示されると知らない人はびっくりしますね(?)

- 次の4番とどっちが先か忘れてしまいました。クレジットカードか何かしらの決済が求められます。

- TeamViewerというすごく有名なリモートソフトのインストールを促されます。

- VTRはここで終わりです。

【解説】

「黒い画面にバーッと文字が走る」

これだけ見れば、知らない人はびっくりすることでしょう。

その前に知らない連絡先はまず「電話番号を検索」して、何か怪しい情報がないか調べることが重要です。

「この番号にはかけるな!」「この番号は詐欺サイトです」などの情報が出てくるかもしれません。

【まとめ】

対策としてはやはり不審なメールには気を付ける。極端な話、これに尽きてしまうのがもどかしいところです。

セキュリティ機器の導入はマルウェアに対して有効です。パソコンに入っているセキュリティソフトも有効です。しかし、標的型メール攻撃に関しては最後の砦がパソコン使用者の指先にかかっていることということです。

2015年、年金機構の職員がメールをクリックをして、個人情報約125万件流出。おそらくセキュリティ対策には億単位の金額を使っているでしょう。しかし、攻撃者にとっては、配布した多くのメールのうち、ひとつでもうまくいけばラッキーだと思っています。

みなさま改めて、不審メールにお気を付けください。

Google検索「IPA メール 見分け方」で検索すると情報が出てきます。